LES "ENT" attaqués : que s'est-il passé ?

Les ENT, ce sont les Espaces Numériques de Travail. Indispensables depuis la crise COVID, ils étaient déjà en place avant, pour permettre une meilleure communication entre les enseignants, les élèves, les parents, et les directions des établissements. Il existe des ENT spécialisés pour les écoles primaires, d'autres pour les collèges et les lycées. Concrètement, l'élève et ses parents y retrouvent l'emploi du temps de la classe et de l'élève, les devoirs à réaliser à la maison, des informations générales sur l'établissement et une messagerie pour permettre à toute la communauté éducative autour de l'enfant de communiquer. Les Espace Numériques de Travail sont accessibles par le web et parfois par une application mobile.

En début d'année, les parents et les enfants signent un règlement précisant les modalités d'usage des ENT, notamment pour lutter contre le harcèlement. Des sanctions sont prévues en cas de mauvais usage et jusqu'à maintenant, aucun fait majeur n'avait été remonté dans la presse. Cela ne veut pas dire qu'il n'y a pas eu d'abus, juste qu'ils étaient sans doute gérables et raisonnables dans le contexte d'un outil pédagogique offert aux enfants sous le contrôle des adultes.

Alors, que s'est-il passé ces dernières semaines avec les ENT ?

Les établissements de plusieurs régions ont reçu des alertes à la bombe, entrainant des fermetures temporaires, des interventions des forces de l'ordre et un sentiment de peur pour les élèves et les parents. Des vidéos choquantes ont été envoyées en masse aux élèves. Cela fait écho à une autre période récente d'alertes à la bombe, par téléphone et par e-mail, dans un contexte géopolitique particulier dans lequel notre pays subit des tentatives de déstabilisation venues de l'extérieur. La nature des vidéos et des messages pouvait laisser penser un lien avec des revendications islamistes radicales ou terroristes.

Après enquête, un jeune homme de 17 ans a été interpellé en région parisienne. Il a indiqué avoir récupéré les accès aux ENT sur internet, preuve que des mots de passe sont bien en fuite, à la suite de phishing par e-mail et SMS ciblant les élèves, les parents ou les enseignants. Pour lui, ce serait juste un défi et un amusement, mais il aurait ensuite eu des remords. Il est mis en cause dans les alertes ayant touché une centaine d'établissements scolaires. A ce stade, il ne s'agirait pas d'une faille au sein du code des logiciels ENT.

Au moment de la rédaction de cet article, les ENT sont hors-service ou bien disponibles sans la fonctionnalité de messagerie, sur décision gouvernementale. Une feuille de route a été établie pour mieux sécuriser les espaces numériques de travail et les logiciels de vie scolaire, ainsi qu'un rappel des bonnes pratiques de prévention des risques cyber. Le retour à la normale pourrait intervenir aux vacances de printemps, après mise en place de nouveaux outils de sécurité.

Notre analyse des risques sur les ENT

Les Espaces Numériques de Travail sont des logiciels web accessibles par un couple identifiant/mot de passe. Ils sont donc sensibles aux mêmes attaques que tous les sites web, avec une particularité liée à leurs utilisateurs principaux : des enfants, dont on ne peut pas attendre une maturité cyber suffisante pour assurer la protection de leurs informations de connexion.

Nous ne disposons pas d'autres informations que celles diffusées publiquement, et de notre expérience en matière de cybersécurité. Voyons quelques exemples de risques de cybersécurité qui pèsent sur les ENT (Espaces Numériques de Travail) :

(a) Vol des identifiants de connexion par la ruse

Grâce a des attaques par phishing, des utilisateurs peuvent être trompés et fournir leur identifiants qui serviront ensuite pour des actions malveillantes.

(b) Vol des identifiants de connexion par bruteforce

Beaucoup de mots de passe peuvent être devinés avec un nombre d'essais réduit, soit parce qu'ils sont trop simples et courts, soit en récupérant quelques informations personnelles par ingénierie sociale.

(c) Compromission d'un équipement

Les identifiants sont souvent pré-enregistrés dans les navigateurs. Il suffit de prendre la main frauduleusement, ou utiliser un "stealer", sur un équipement, ordinateur ou smartphone, pour pouvoir les exploiter.

(d) Attaque par déni de service distribué

A défaut de pénétrer dans le système l'attaquant peut vouloir le mettre hors service en le saturant de requêtes. Les données ne sont pas compromises mais le service peut être ralenti ou interrompu.

(e) Exploitation d'une faille XSS

Cela consiste a injecter un appel pour provoquer l'exécution d'un script malveillant déposé sur une source externe donc difficilement détectable. Il est alors possible d'exécuter des commandes avec vos accès. La présence d'une messagerie interne peut être un bon vecteur d'attaque.

(f) Exfiltration/modification de données par injection SQL

Une fois dans le système, l'attaquant peut tenter d'accéder à des parties de la base de données pour lesquelles il n'a pas l'autorisation, afin d'en extraire des données sensibles ou provoquer des modifications. Il tentera de trouver un formulaire mal protégé contre les injections SQL.

(g) Exploitation d'une vulnérabilité dans le code source (0day)

Si une faille est présente dans l'une des pages, malgré le soin apporté au développement, elle pourra être utilisée pour obtenir des droits d'administration, modifier ou exfiltrer des données, compromettre les systèmes ou les mettre en panne, générer de nouvelles attaques...

(h) Vulnérabilité dans l'hébergement web

Un site web est un programme déposé sur un serveur web. Ce dernier peut être mal protégé face à certaines attaques, utiliser des composants techniques obsolètes ou ne pas suffisamment protéger des accès d'administration au serveur ou à la base de données.

(i) Intrusion dans le backoffice / interface d'administration

Le Graal pour un attaquant est d'obtenir un accès à privilège. L'interface d'administration est la cible idéale puisque son but est justement de permettre la gestion du service : elle présente nécessairement des fonctionnalités pouvant être détournées pour une attaque.

...

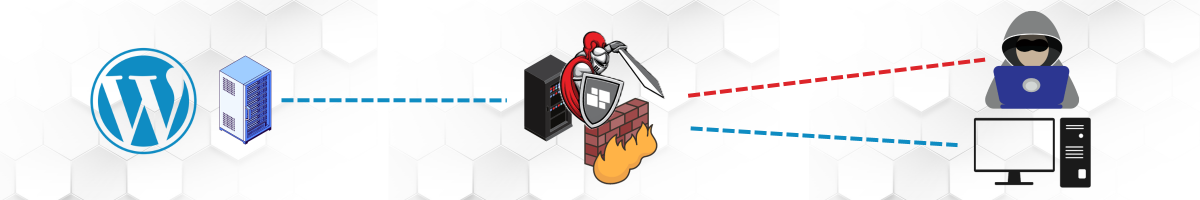

Comment ARTICA Reverse Proxy ou Protectmy.site peuvent améliorer la sécurité des ENT ?

ARTICA Reverse Proxy est la solution de protection des sites et services web développée en France par ARTICA Tech et distribuée par LEMNIA, soit en direct, soit par l'UGAP et d'autres centrales d'achat telles qu'Orange Cyberdefense. C'est un WAF (Web Application Firewall) qui peut être installé onPremise ou en cloud. ProtectMy.site est le WAF cloud entièrement gérée par LEMNIA, basé sur ARTICA Reverse Proxy.

Reprenons les principaux risques exposés plus haut et voyons comment il serait possible de s'en protéger :

(a) Vol des identifiants de connexion par la ruse

Sur ce point, le WAF ne peut pas grand chose. Mais LEMNIA dispose d'un service de veille sur le darkweb qui recherche la présence des utilisateurs de vos noms de domaine dans des compromissions et fuites de données. Vous pouvez alors proactivement provoquer le changement de leur mot de passe.

(b) Vol des identifiants de connexion par bruteforce

Si aucun blacklistage n'est prévu dans le logiciel de l'ENT en cas de tentatives répétées avec un mauvais mot de passe, il est possible de provoquer ce blacklistage au niveau du WAF, en analysant les réponses de l'ENT à chaque tentative d'identification échouée. Cela rend le bruteforce plus long a réaliser et donc inefficace.

(c) Compromission d'un équipement

Chacun doit protéger ses équipements et le WAF ne pourra pas détecter si un ordinateur ou un smartphone est utilisé par son propriétaire légitime ou fait l'objet d'un détournement.

(d) Attaque par déni de service distribué

ARTICA Reverse Proxy et ProtectMy.site disposent d'une liste de plus de 3 millions d'adresses IP malveillantes blacklistées. De plus, le moteur d'analyse comportementale, doublé d'autre modes de filtrage, pourra lui aussi blacklister les nouvelles adresses malveillantes. Enfin, le DDoS n'atteindra pas les serveurs de production : c'est le Reverse Proxy qui le subira en amont et protégera les infrastructures sensibles.

(e) Exploitation d'une faille XSS

Notre solution WAF dispose d'une fonctionnalité CSP (Content Security Policy) qui permet de bloquer les attaques par XSS, en indiquant les domaines légitimes a l'exécution de scripts, l'affichage d'images et autres ressources web. La configuration de cette protection peut être complexe et notre solution la simplifie grandement.

(f) Exfiltration/modification de données par injection SQL

ProtectMy.site et ARTICA Reverse Proxy disposent des protections contre les attaques du top OWASP. Ces règles permettent de détecter les signatures usuelles des injections SQL et de les bloquer en amont du logiciel ENT. Le moteur d'analyse comportementale ajoute la possibilité de blacklister l'adresse IP attaquante.

(g) Exploitation d'une vulnérabilité dans le code source (0day)

Toujours grâce aux règles OWASP, il est possible de détecter les comportements d'attaques, même en l'absence de faille connue. ARTICA Reverse Proxy et ProtectMy.site offrent donc une protection contre l'exploitation des failles 0day. En plus, le moteur d'analyse comportementales détecte les tentative d'exploits et blackliste les IP malveillantes, rendant le processus d'attaque long et inefficace.

(h) Vulnérabilité dans l'hébergement web

Sur ce point, c'est à l'administrateur du serveur web d'en assurer la protection. Cependant, la mise en place d'un Reverse Proxy permet de cacher le(s) véritable(s) serveur(s) d'hébergement, tout comme de ne pas divulguer des informations sur les versions de leurs logiciels. Il agit donc comme un bouclier devant le serveur web, qui reçoit les attaques à la place des réelles infrastructures d'hébergement.

(i) Intrusion dans le backoffice / interface d'administration

ARTICA Reverse Proxy et ProtectMy.site peuvent rendre inattaquable l'interface de gestion de l'ENT ou d'un service web grâce à l'utilisation d'un certificat client. Cette solution n'est pas envisageable pour les enfants, mais elles est idéale pour les personnels disposant de droits d'administration et accédant à des interfaces proposant des fonctionnalités à risque, qui intéressent les malveillants.

...

Et le filtrage de la messagerie, est-ce que le Web Application Firewall peut aider ?

En partie, oui.

Ce point serait plutôt à traiter à l'intérieur du code de l'ENT, ou dans l'infrastructure même de la messagerie. Il est cependant possible de détecter des mots clés spécifiques dans les contenus envoyés par les utilisateurs, et de les bloquer au passage dans ARTICA Reverse Proxy ou ProtectMy.site.