Dolibarr 17.0.1 est obsolète !

La version 17.0.1 Dolibarr est obsolète et présente trois failles importantes publiées le 20 septembre 2023. Ces vulnérabilités peuvent permettre des attaques telles que l'exécution de code malveillant et l'obtention d'informations sensibles. Pour contrer ces risques, la mise à jour vers la version 17.0.2 est recommandée. Les conséquences potentielles sont assez graves...

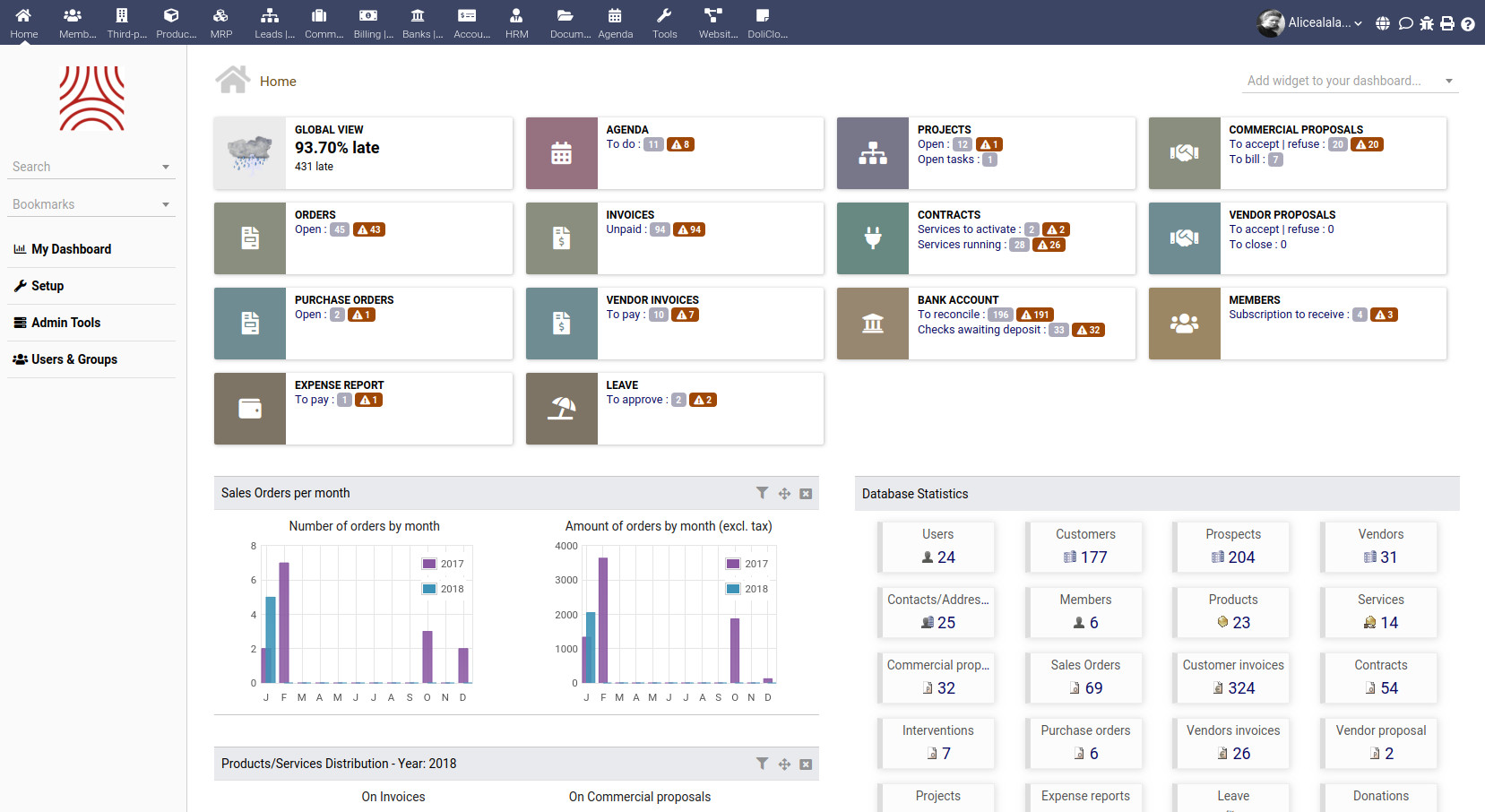

Dolibarr, l'ERP open source

Dolibarr est un logiciel de gestion d'entreprise Open Source destiné aux PME, TPE et grandes entreprises. Il offre une interface web personnalisable et extensible avec des fonctionnalités telles que la gestion de la relation client (CRM), les ventes, les ressources humaines, la logistique, la comptabilité, le marketing et bien d'autres.

Les 3 failles trouvées

La version v.17.0.1 et versions antérieures sont toutes impactées, parmis elle, trois vulnérabilités ont été identifiées.

Voici le descriptif de ces dernières, elles sont toutes importante et à ne pas négliger

Les vulnérabilités de sécurité citées précédemment peuvent avoir des conséquences graves. Elles peuvent permettre à des attaquants, d'exécuter du code malveillant, d'obtenir des informations sensibles ou encore de compromettre la sécurité des systèmes. De plus, elles sont susceptibles d’avoir un effet domino, propageant les dommages qui peuvent avoir des répercussions sur les utilisateurs et sur l’image de l’entreprise par exemple.

Comment contrer ces failles

Pour contrer ces vulnérabilités, il est recommandé d’appliquer les mises à jour de sécurité dès leur publication et ne pas attendre d’être attaqué pour les installer... Dans ce cas précis c’est la mise à jour pour passer à la version 17.0.2 qui doit être faite impérativement. De plus, si vous pensez (ou êtes sur) avoir été touché par une attaque, il est recommandé de contacter au plus vite la plateforme d'urgence cybermalveillance.gouv mise en place par le gouvernement pour accompagner les entreprises ciblées par des cybermenaces.

Pour renforcer efficacement la cybersécurité de votre CMS vous pouvez ajouter un Pare-feu comportemental type WAF (Web Application Firewall) comme ProtectMy.site. La solution interdit l’accès à la console d’administration ce qui permet d’empêcher la modification du CMS. Cette solution empêche également les injection SQL et les failles 0-day.